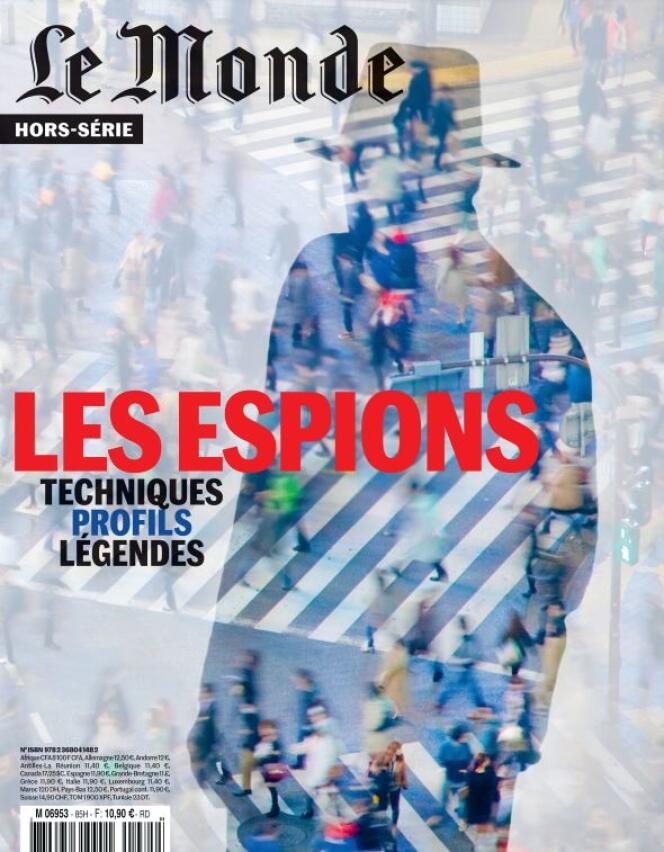

Les Espions. Techniques, profils, légendes » : comment les services français tiennent leur rang dans les guerres de l'ombre

Sécurité et espionnage informatique. Guide technique de prévention, Cédric Pernet - les Prix d'Occasion ou Neuf

Amazon.fr - Sécurité et espionnage informatique. Guide technique de prévention: Connaissance de la menace APT (Advanced Persistent Threat) et du cyber espionnage. - Pernet, Cédric - Livres

Amazon.fr - Sécurité et espionnage informatique. Guide technique de prévention: Connaissance de la menace APT (Advanced Persistent Threat) et du cyber espionnage. - Pernet, Cédric - Livres

Amazon.fr - Sécurité et espionnage informatique. Guide technique de prévention: Connaissance de la menace APT (Advanced Persistent Threat) et du cyber espionnage. - Pernet, Cédric - Livres

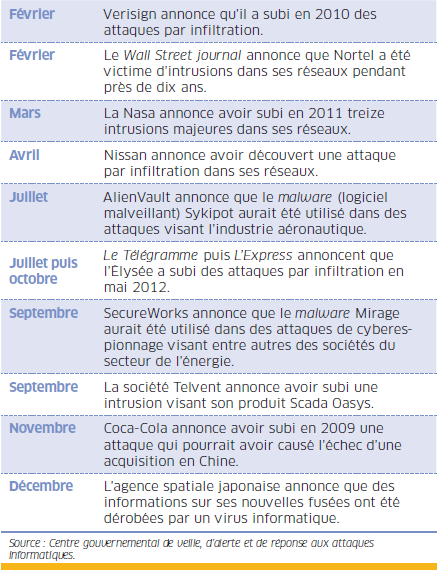

Espionnage informatique : quelles réponses ? - Criminalité économique : quelles parades ? - Constructif

Mission agent secret Les techniques de l'espionnage expliquées aux enfants - cartonné - Eric Denécé, Sophie Merveilleux Du Vignaux, Zelda Zonk - Achat Livre | fnac

:format(webp):quality(70)/https%3A%2F%2Fmedia.topito.com%2Fwp-content%2Fuploads%2F2017%2F09%2Ftop-espions.jpg)