Le Concept De Base De L'information De Sécurité De La CIA Triangle Illustré Par Un Expert En Informatique Sur Fond Bleu De Flux Numérique Banque D'Images et Photos Libres De Droits. Image

Le Concept De Base De La Sécurité De L'information Du Triangle De La CIA Illustré Par Un Expert En Informatique Banque D'Images et Photos Libres De Droits. Image 58502644

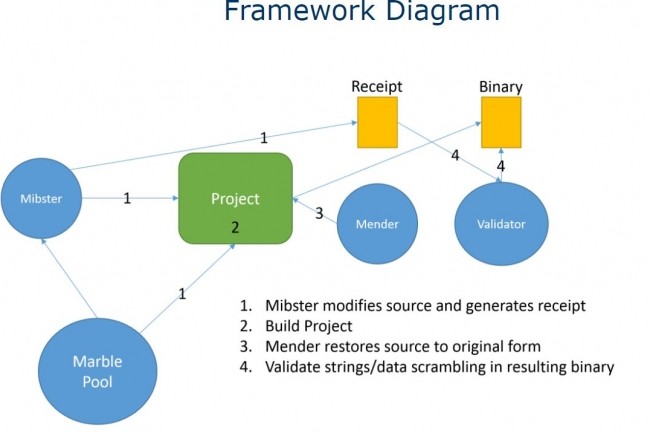

WikiLeaks livre un code source utilisé par la CIA pour dissimuler ses malwares - Le Monde Informatique